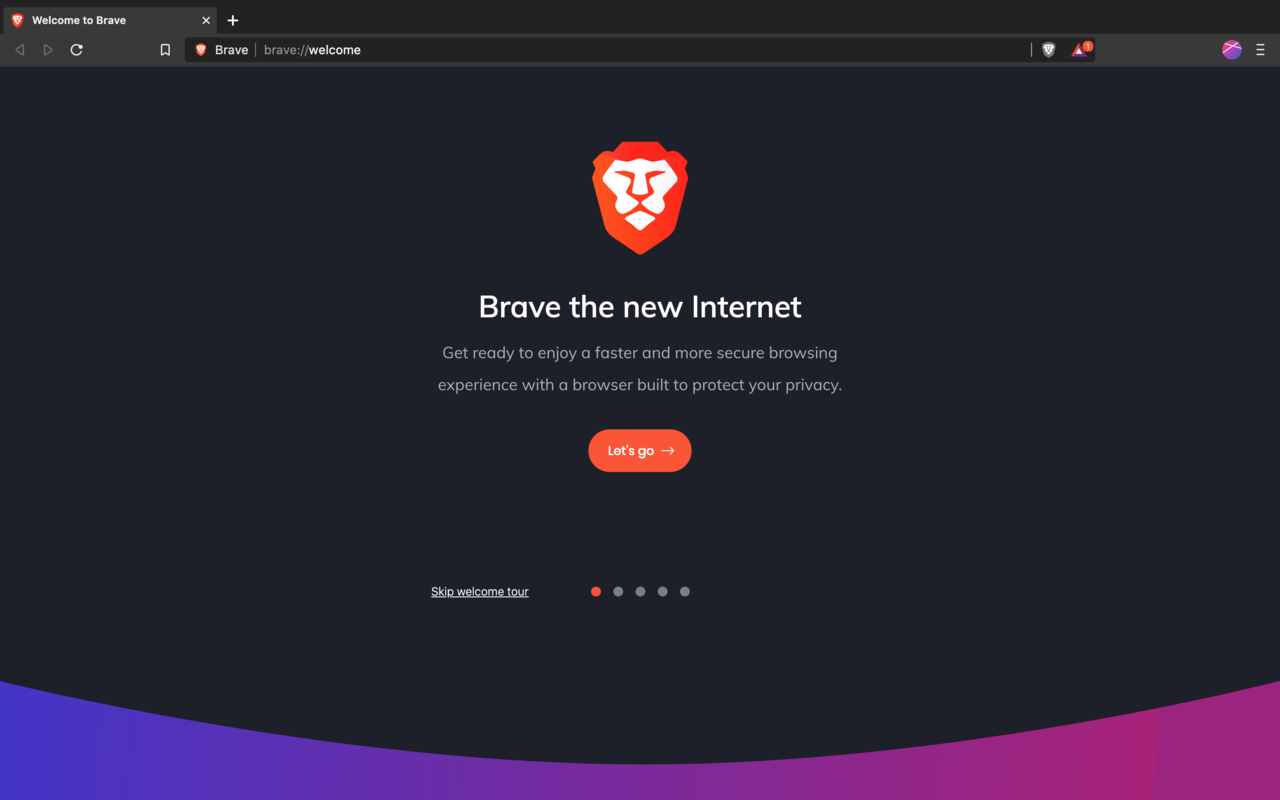

Dzięki łudząco podobnej do przeglądarki Brave stronie, przestępcy rozpowszechniali złośliwe oprogramowanie, które między innymi wykradała poufne dane.

Cały proceder był bardzo sprytny– zarejestrowana domena xn—brav-yva.com wykorzystuje tzw. system Punycode do wyświetlania nazwy strony, która wyświetlana w paskach adresu jest łudząco podobna do brave.com. Wchodząc na stronę i pobierając przeglądarkę ofiary nie były świadome tego, że właśnie pobrali plik ze złośliwym oprogramowaniem. Aby skierować ruch na fałszywą stronę, oszuści dodatkowo zakupili reklamy w Google.

Czytaj też: Sklepy internetowe w 2021 roku. Nie zgadniecie, jak wiele ich powstało

Ofiarom nie pomogły nawet bardzo dobre zabezpieczenia sieciowe

Jeśli potencjalna ofiara kliknęła na jedną z reklam, łączyła ona przez kilka domen pośredniczących, kończąc ostateczne na stronie bravė.com. Jak informuje Jonathan Sampson, twórca stron internetowych, plik dostępny do pobrania był obrazem ISO o rozmiarze 303 MB .W środku znajdował się pojedynczy plik wykonywalny. Skanując plik na stronie VirusTotal, serwis uruchomił skrypty anty-malware i wykrył 8 niepożądanych aktywności w pliku ISO. Plik EXE miał ich aż 16.

Jak wynika z analizy firmy G Data, złośliwe oprogramowanie posiadało między innymi funkcję szyfrowania połączeń z serwerem głównym. W następnych badaniach wykazano, że ma także możliwość profilowania systemu ofiary oraz wykradania historii przeglądarek takich jak Chrome i Firefox.

Martijn Grooten, pracownik firmy Silent Push zastanawiał się, czy napastnik stojący za tym oszustwem nie hostował innych podobnych stron na różnych adresach IP. Jak się okazało, miał rację- znalazł inne domeny zarejestrowane w NameCheap korzystające z tego samego hostingu. Trafił na siedem dodatkowych stron, które również były podejrzane.

Czytaj też: Elektryczność z sieci 5G, czyli jak zrewolucjonizować Internet Rzeczy

Atak złośliwym oprogramowaniem jest często powodem utraty kontroli nad systemem i swoich danych

Największy problem przy tego rodzaju atakach jest taki, że trudno je wykryć. Ponieważ atakujący ma pełną kontrolę nad domeną, jego witryna będzie miała ważny certyfikat TLS(wyższy od SSL stopień zabezpieczeń witryn). Gdy domena ta zawiera dokładną replikę strony, nawet osoby mające wiedzę informatyczną na ten temat mogą dać się nabrać.

Niestety, nie ma pewnych sposobów na uniknięcie takich sytuacji. Warto jednak poświęcić kilka sekund na sprawdzenie poprawności adresu URL. Ataki wykorzystujące domeny oparte na Punycode nie są niczym nowym, a nawet mogą się z czasem nasilać.