Od razu zaznaczam – „Linux > Windows”, ale i tym najlepszym zdarzają się wpadki. Nawet, jeśli mowa o systemach operacyjnych. Linuxa dręczył przez ostatnie lata zwłaszcza jeden problem i to ogromnej wagi, bo sprowadzający się do polecenia „sudo”.

Czytaj też: AMD potwierdza chipset B550A

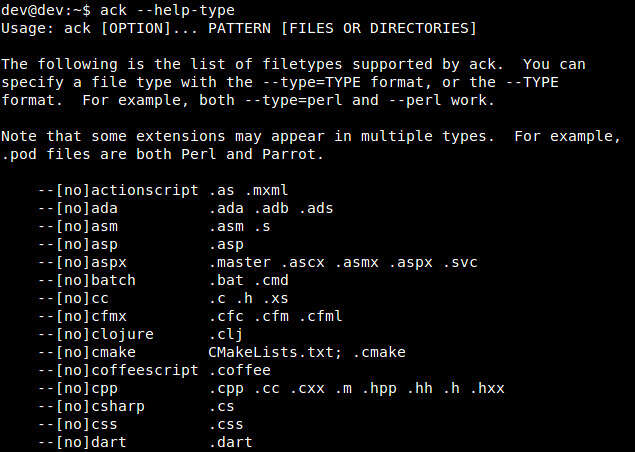

Jak to mawiają prawdziwi informatycy, którzy zagnietli przynajmniej tysiąc wtyczek 8p8c „super user do” i jazda. Komenda sudo jest bowiem istnym kluczem do systemu Linux, dzięki któremu nawet ci niecni użytkownicy mogą uruchamiać zadania z podwyższonymi uprawnieniami, niż powinni. Do tej pory komenda przy fizycznym dostępie do terminala pozwalała nawet na uzyskanie dostępu na najwyższym poziomie (roota), choć w teorii konfiguracja sama w sobie tego zabraniała.

Finalnie sprowadzało się to jednak do tego, że tak długo, jak intruz miał dostęp do sudo, mógł wykonywać dowolne czynności na danym komputerze. Problem dotyczył traktowania przez komendę identyfikatorów użytkowników. Jeśli wpiszesz polecenie o identyfikatorze użytkownika -1 lub jego odpowiedniku 4294967295, potraktuje to tak, jakbyś miał dostęp do konta root, nawet jeśli zapisał rzeczywisty identyfikator użytkownika w dzienniku. Identyfikatory użytkowników, o których mowa, również nie istnieją w bazie danych haseł, więc polecenie nie będzie wymagało podania hasła.

Użytkownicy systemu Linux mogą zaktualizować pakiet do nowszej wersji sudo (1.8.28 lub nowszy), aby naprawić błąd.

Czytaj też: Te 15 aplikacji jest zarażonych złośliwym oprogramowaniem

Źródło: Engadget