Koreańscy badacze z Korea University w Seulu stworzyli model dwóch ataków, wykorzystujących pustą przestrzeń dysków SSD (pulę Over-Provisioning – OP), udowadniając sposób, w jaki nowe złośliwe oprogramowanie może zaatakować nasze komputery. Na całe szczęście odkryli to dopiero badacze, a nie hakerzy, więc teraz producenci uzbrojeni w tę wiedzę mogą przeciwdziałać takim atakom.

Wygląda na to, że można opracować złośliwe oprogramowanie wykorzystujące Over-Provisioning dysków SSD

Kupując 1-terabajtowy dysk zawsze w nasze ręce wpada przestrzeń dyskowa rzędu 9XX-gigabajtów. To pogłębia się czasem przy dyskach SSD, których producenci umyślnie blokują dostęp do kilkunastu, a nawet kilkudziesięciu GB, aby stworzyć specjalną pulę wolnej przestrzeni, dzięki której nawet po zapełnieniu SSD możemy być pewni, że układy pamięci będą równomiernie zużywane. Niektórzy właściciele SSD robią to nawet na własną rękę, tworząc partycję z 90, a czasem nawet 80% dostępnej przestrzeni dyskowej.

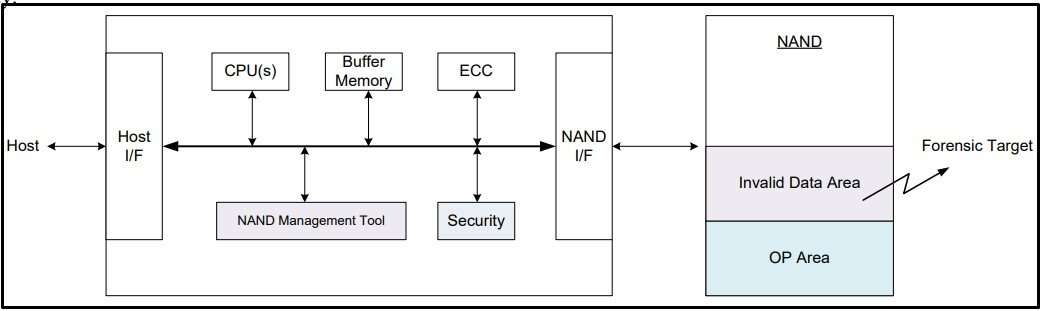

Wedle badania, ta niedostępna dla systemu operacyjnego przestrzeń dysku SSD jest idealnym miejscem dla nowego malware (złośliwego oprogramowania), które z tego poziomu może manipulować dyskiem i odczytywać dane. Kod malware trafia właśnie do tej „pustej przestrzeni”, gwarantując sobie bezpieczeństwo. W praktyce następnie może odczytać potencjalnie wrażliwe dane, które wcześniej znalazły się w tak zwanej puli Invalid Data Area, czyli obszaru między OP i dostępną pamięcią. Do niej trafiają np. usuwane przez użytkownika dane.

Czytaj też: Test pendrive Kioxia TransMemory U366 64 GB

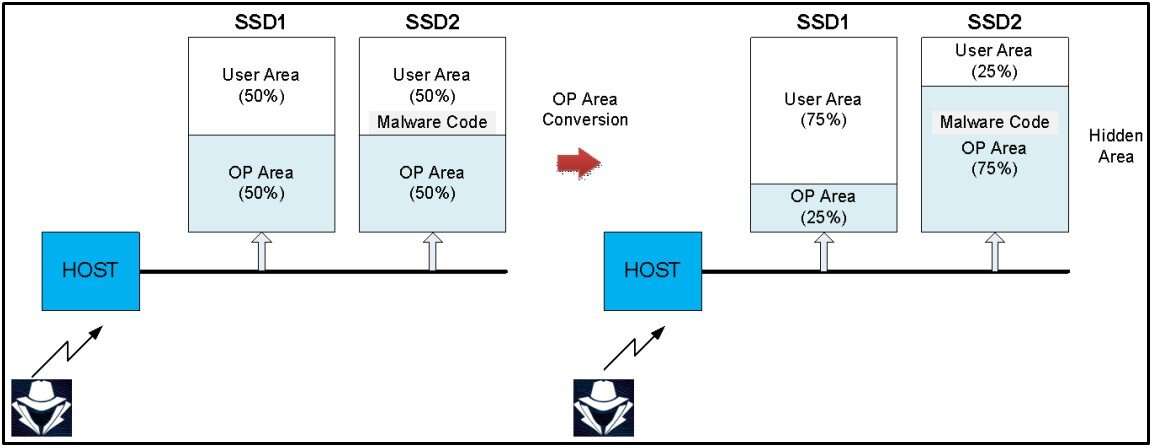

Wedle źródła wielu producentów dysków SSD nie usuwa obszaru nieprawidłowych danych. Wszystko po to, aby zaoszczędzić zasoby przy założeniu, że zerwanie połączenia tabeli mapowania wystarczy, aby zapobiec nieautoryzowanemu dostępowi. W ramach drugiego ataku wymagana jest obecność dysków połączonych w systemie w ramach jednej partycji (np. RAID 0). Wtedy malware może bez żadnego objawu dostosować pojemność obu dysków tak, aby wykorzystać obszar OP w formie tajnego miejsca, którego użytkownicy nie mogą monitorować ani wymazać, gdzie haker mógłby ukryć jeszcze paskudniejsze złośliwe oprogramowanie.